Dopo anni di sviluppo e mesi di ritardi e rinvii, il nuovo sistema operativo per i ricchi (riferendomi anche alle prestazioni hardware del proprio computer), Wincess Vista è finalmente arrivato sugli scaffali dei negozi, con prezzi fantascientifici, ecco perchè l’utente finale è sempre più convinto a installare versioni craccate :D:

Tra novità , versioni disponibili, prezzi e richieste hardware, sono molte le “LORO” domande intorno al nuovo prodotto di Microsoft.

Vista è disponibile in quattro versioni con prezzi che partono da 299 euro per la versione Home Basic fino ai 599 euro per la versione Ultimate.

Come prima osservazione è la prima volta MS richiede un DVD e non un CD per un proprio sistema operativo, quindi prima di iniziare dobbiamo essere consapevoli del immensa quantità di dati che verranno installati sul nostro PC.

Il DVD è logicamente avviabile e dopo un rapido caricamento ci troviamo davanti alla vera e propria installazione. Per la prima volta l’installazione dal boot ricorda in tutto e per tutto il S.O. con tanto di finestre, tasto ‘back’ e la classica ‘X’ che permette in qualsiasi momento di interrompere la procedura di installazione e tornare al menu principale senza dover riavviare il sistema e ricaricare l’installazione.

..Scordatevi il conto alla rovescia sui minuti mancanti alla fine del processo..

in Windows Vista non esiste niente di simile, solo un’anonima barra durante la raccolta delle informazioni e poi dopo un riavvio automatico la stessa barra stile supercar avanti e indietro per un tempo interminabile e soprattutto non quantificato..

Dopo circa 40 minuti di installazione, l’accesso a Windows Vista è ora caratterizzato da una grande immagine dell’utente che campeggia su un coloratissimo sfondo.

Ed ecco finalmente il nuovo desktop di Vista. Il tasto “START” è stato sostituito da un pulsante rotondo che reca il simbolo di Windows, mentre sulla destra troneggia la vera novità dell’interfaccia: la sidebar. Questa permette di inserire sullo schermo piccoli programmi e utility (orologio, lettura feed RSS, conversione valute, monitor di sistema, e così via) chiamati “gadget”. Ecco dove incomincia lo spreco di memoria e l’immensa richiesta da parte delle risorse hardware.

La pressione del tasto “START” porta alla luce il nuovo menu start che presenta le applicazioni più utilizzate sulla sinistra e altre opzioni, in forma testuale sulla parte destra. Inoltre, nella parte inferiore, è possibile richiamare un’applicazione scrivendone direttamente il nome (“media” per far partire Windows Media Player).

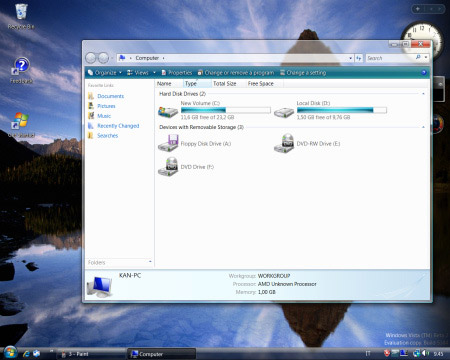

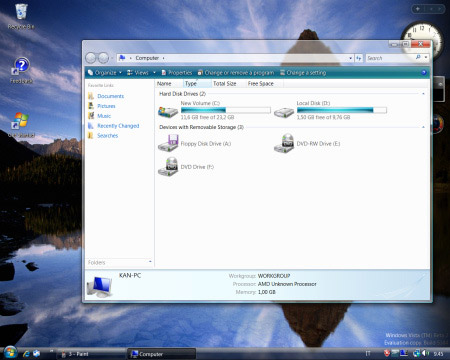

Ecco i dischi del computer dove ho installato Windows Vista.

Di ogni disco sono presentate molte più informazioni, in forma testuale e in forma grafica, grazie a una barra che indica lo spazio libero disponibile. I bordi della finestre di Vista presentano uno spettacolare effetto di traslucenza.

Purtroppo, sovrapponendo alcune di queste finestre, l’interfaccia diventa leggermente confusa, impedendo di leggere con semplicità i menu.

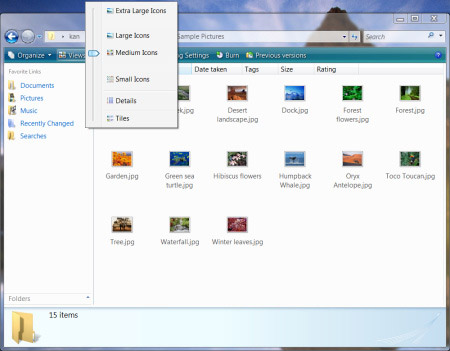

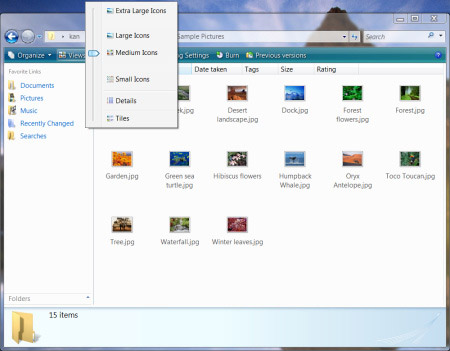

L’interfaccia di navigazione dei file è stata migliorata. Uno di questi permette di selezionare la dimensione delle icone…

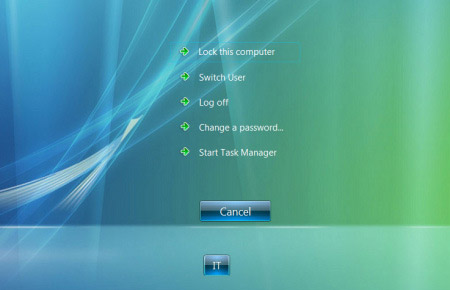

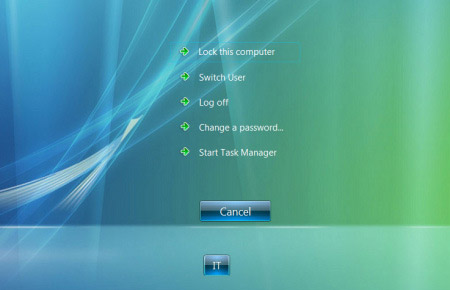

Cambiato e appesantito anche il menu della famosa combinazione di tasti CTRL-ALT-CANC.

Un menu permette di scegliere se spegnere o sospendere il computer, cambiare utente, oppure terminare qualche applicazione, ora voglio proprio vedere se la macchina si blocca, se mai si arriverà a tale menu.

Queste sono sono alcune “delle potenzialità “ del nuovo sistema operativo Microsoft, inoltre per la legenda di introdurre in Windows Vista, limitazioni per cercare di ridurre pirateria del software o audio/video, ancora non nè ho tovate, ma credo che sia una politica sbagliata, se quest’ultima in futuro ne dovesse inserire, anche perchè potrebbe rivelarsi un boomerang potenzialmente MOLTO dannoso per il suo business.

Fenizia Rino

Â

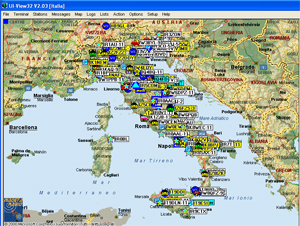

Volevo porre all’attenzione di tutti questo simapatico programmino freeware “NetStumbler”, quest’ultimo  è il tool per effettuare wardriving in ambiente windows, attraverso una scansione attiva rileva Access Point utilizzando delle richieste “probe request” e ricevendo se identificato un device per risposta un “probe response”.

Volevo porre all’attenzione di tutti questo simapatico programmino freeware “NetStumbler”, quest’ultimo  è il tool per effettuare wardriving in ambiente windows, attraverso una scansione attiva rileva Access Point utilizzando delle richieste “probe request” e ricevendo se identificato un device per risposta un “probe response”.