Dal titolo sembrerebbe un film dell’orrore, o quasi :-), ma non è cosi, Microsoft con il rilascio della Sevice Pack 2 ha integrato un Firewall (letteralmente la traduzione dall’inglese è muro di fuoco) di tipo software l’Internet Connection Firewall (ICF), nel suo sistema operativo windows XP, quest’ultimo rappresenta una barriera di protezione in grado di monitorare e limitare le informazioni trasmesse tra il computer e una rete o Internet da parte di utenti non autorizzati. Questo è possibile con il controllo o il blocco delle porte e dei socket del sistema operativo.

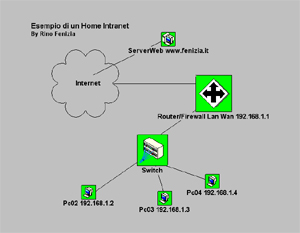

Esempio:

Â

Â

Â

Â

Â

Â

Â

Â

Â

Â

Â

Â

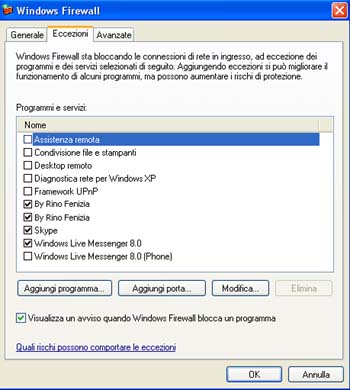

Dal pannello di controllo di windows firewall, nella scheda eccezioni è possibile scegliere quali software far comunicare con l’esterno e il controllo delle porte tcp/ip o udp. Quando si esegue un programma che richiede una connessione e una comunicazione bidirezionale attraverso la rete o in Internet, potrebbe venire visualizzato un avviso di protezione. Per le partite in Internet a più giocatori, vengono ad esempio utilizzate porte che, per impostazione predefinita, sono bloccate da Windows Firewall. Si tratta solitamente delle stesse porte utilizzate dai pirati informatici e dai worm per accedere al computer.

Se si desidera aprire una porta per un gioco, è possibile aggiungere il gioco all’elenco eccezioni di Windows Firewall. La porta verrà aperta solo quando il gioco sarà in uso e verrà chiusa quando anche il gioco verrà chiuso.

Bloccando le porte aperte quando non è necessario utilizzarle per un gioco o per un programma, è possibile garantire al computer un’elevata protezione da attacchi pericolosi.

Consiglio sempre di fare molta attenzione a quello che viene attivato, per una maggiore sicurezza del proprio sitema opertivo. La prima cosa che ho disabilitato, da come si puo vedere in fig. e la voce Assitenza Remota.

Di solito i Firewall sono di tipo Hardware e sono utilizzati in grosse aziende che possono sostenere i costi di questi dispositivi. Gli utenti comuni, non avendo disponibili tante risorse economice, utilizzano generalmente Firewall di tipo Software.

Attivare e Disattivare il Firewall

Per attivare o disattivare il firewall di windows xp, accedere al pannello di controllo e cliccare, appunto, sulla voce Windows Firewall, la schermata che vi apparirà è la seguente:

Â

Â

Â

Â

Â

Â

Â

Â

Â

Â

La voce non consentire eccezioni, una volta attivata, andrà ad inibire le funzioni descritte sopra.

Questa funzionalità permette di disattivare in modo semplice tutte le eccezioni presenti nell’elenco eccezioni di Windows Firewall. Sebbene tali eccezioni siano necessarie per utilizzare determinati programmi, in alcuni casi è consigliabile disattivarle per migliorare la protezione. Quando ad esempio si utilizza il computer in un luogo pubblico, ad esempio in un aeroporto, esso può essere vulnerabile a virus e altre minacce alla protezione.

Utilizzando l’impostazione “Attivato senza eccezioni” quando si utilizza il computer in un luogo pubblico, si ridurrà il rischio di attacchi da parte di pirati informatici che potrebbero trovarsi nelle vicinanze. Quando si tornerà a utilizzare il computer in ambienti più sicuri, sarà possibile attivare nuovamente l’elenco eccezioni in modo rapido, come descritto in precedenza.

Rino Fenizia